[와이어샤크] 와이어샤크란?

2020. 3. 9. 11:06스터디 날짜 : 2020.03.07

<1장> 네트워크 분석의 세계

1) 네트워크 분석에 대한 정의

네트워크 트래픽을 살펴보고, 분석하는 프로세스.

- 성능에 대한 문제점 파악

- 보안 위반 위치 탐색

- 애플리케이션 동작 분석

- 용량을 최대로 확보

위 네가지를 수행하기 위해 네트워크 통신을 이해하고 정확하게 판단하는 능력 제공

2) 습득해야하는 기술

- TCP/IP 통신에 대한 확실한 이해

- 와이어샤크 사용법

- 패킷 구조와 일반적인 패킷 흐름에 대한 친숙함

장치들과 프로토콜의 목적, 이들이 어떻게 상호작용하는지에 대한 이해 필요

3) 네트워크 분석작업

- 적절한 위치에서 패킷 캡처

- 관심있는 트래픽에 초점을 맞춘 필터 적용

- 비정상 트래픽 식별 및 컴토

- 예를 들어

시스템이 www.wireshark.org의 의 IP주소를 요청하기 전에 로컬 DNS 서버의 MAC 주소를 요청

-> 클라이언트는 www.wireshark.org 에 TCP 연결을 만든 후 다운로드 페이지를 요구하는 'HTTP GET request'전송

-> 'HTTP/1.1 200 OK response' HTTP 서버 응답

->페이지 다운로드 시작

-> 사용자는 페이지를 만드는 그래픽과 스타일 시트를 요청하기 위해 사용자 시스템에서 전송되는 여러 'GET request'를 볼 수 있음

-> '와이어샤크 다운로드' 선택 시 다른 IP 주소로 새로운 TCP 연결을 만들고, 와이여어샤크 소프트웨어에 대해 'GET request'전송

3) 네트워크 분석가가 해야하는 문제점 해결 작업

Troubleshooting : 와이어샤크의 가장 일반적인 용도

네트워크, 어플리케이션, 호스트나 네트워크 통신의 기타 여러 요소 중에서 성능에 문제가 있는 곳의 위치를 찾아내는 데 사용

- 결함이 있는 네트워크 장치 찾아내기

- 잘못 설정된 장치과 소프트웨어 식별하기

- 경로를 따라 지연 시간 측정하기

- 패킷의 손실 지점 찾아내기

- 네트워크 오류와 서비스 거부 식별하기

- Queueing 지연을 그래프로 만들기

4) 네트워크 분석가가 해야하는 보안 작업

보안 작업은 사전에 대비하거나 사후에 대응 가능, 네트워크 상의 보안 스캐닝 프로세스나 구멍, 침해를 확인하기 위해 수행됨.

- 침입 탐지 수행하기

- 악성 트래픽 시그니처 식별과 정의하기

- 수동적으로 호스트와 운영체제, 서비스 등 관찰하기

- 법적 조사를 위한 트래픽 로그 기록하기

- 증거를 위한 트래픽 캡처하기

- 방화벽 차단 테스트하기

- 안전한 로그인과 데이터 탐색 승인하기

5) 네트워크 분석가를 위한 어플리케이션 분석 작업

네트워크 어플리케이션에 의해 생성된 트래픽을 캡처해 분석하는 과정

- 어플리케이션의 대역폭 요구 분석하기

- 사용 중인 어플리케이션 프로토콜과 포트 확인

- 안전한 어플리케이션 데이터 탐색 승인하기

네트워크 트래픽 흐름 이해

스위칭 개요

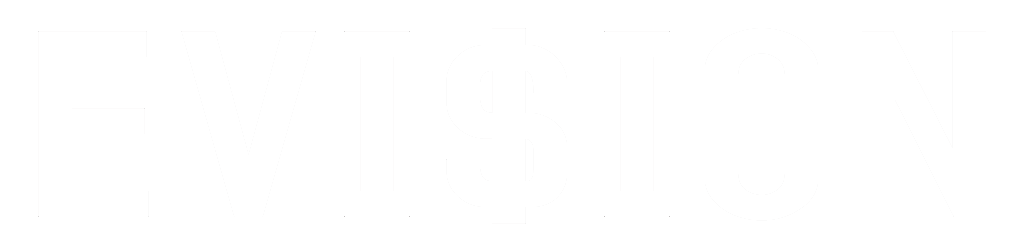

스위치는 OSI 모델의 2계층 장비(데이터링크 계층)

데이터 링크 계층은 Ethernet 헤더와 같은 패킷의 매체 접근 제어(MAC: Media Accesss Control)를 포함.

- 스위치는 MAC 헤더에 포함된 목적지 MAC 주소(목적지 하드웨어 주소)를 기반으로 패킷을 전달함.

- 스위치는 패킷 내의 MAC 이나 IP 주소를 변경하지 않음.

- 스위치에 패킷이 도착하면 스위치는 패킷 내의 checksum 확인

- 패킷의 checksum이 틀리면 '불량'으로 간주해 폐기. 스위치는 불략 checksum으로 인해 얼마나 많은 패킷이 폐기되는지 나타내는 오류계수기를 관리해야 함.

- checksum에 문제가 없다면 스위치는 패킷의 목적지 MAC 주소를 검사

- 목적지 MAC 주소를 이용해 스위치의 어느 포트가 호스트에 연결됐는지를 결정하기 위해 MAC 주소 테이블을 참조

- MAC 주소 테이블에 대상 MAC 주소가 없다면, 스위치는 응답을 통해 대상 MAC 주소를 찾기 위해 모든 포트로 패킷을 전송(멀티케스트)

- 스위치가 자신의 테이블에 있는 해당 MAC 주소를 가졌다면 스위치는 그 패킷을 해당 포트로 전송(유니케스트)

Broadcast, Multicast, Unicast

- Unicast : 출발지 MAC주소와 목적지 MAC 주소를 통해 통신을 하는 것. 로컬 이더넷의 기본 성격은 붙어있는 모든 PC에게 뿌리는 Shared 방식이므로, 모든 PC들은 MAC 주소를 비교하여 자신의 맥 주소와 일치하는 경우에만 CPU로 올려줌. 나머지는 해당 프레임을 버리게 되므로 CPU 까지는 가지 못한다. 따라서 PC 성능에 연향을 미치지 않음.

- Broadcast : 로컬 랜 상에 붙어있는 모든 네트워크 장비들에게 보내는 통신. 브로드캐스트의 MAC 주소는 FF:FF:FF:FF:FF:FF:FF 로 정해져 있음. 이런 경우, 랜카드는 자신의 맥 주소와 일치하지 않더라도 무조건 패킷을 CPU에 보내게 되므로 CPU 사용량이 증가하여 PC 성능 저하가 발생하게 됨. 따라서 브로드캐스트 통신을 최소화 해야함.

- Multicast : 보내고자 하는 정보를 그룹 내의 일정 네트워크 장비들에게만 한번에 보낼 수 있는 통신. 100대의 장비 중 80대의 장비에 똑같은 데이터를 보내야 하는 상황에서, 유니케스트를 사용하면 한번에 하나씩 같은 정보를 80번 전송해야 하므로 트래픽을 가중시킨다. 브로드캐스트의 경우 100대의 장비에 모두 전송되므로 20대의 장비는 불필요한 데이터를 받게 되므로 비효율적이다. 따라서 이 경우, 멀티캐스트를 통해 데이터를 전송하고자 하는 80대의 장비를 지정하여 한번에 전송할 수 있음.

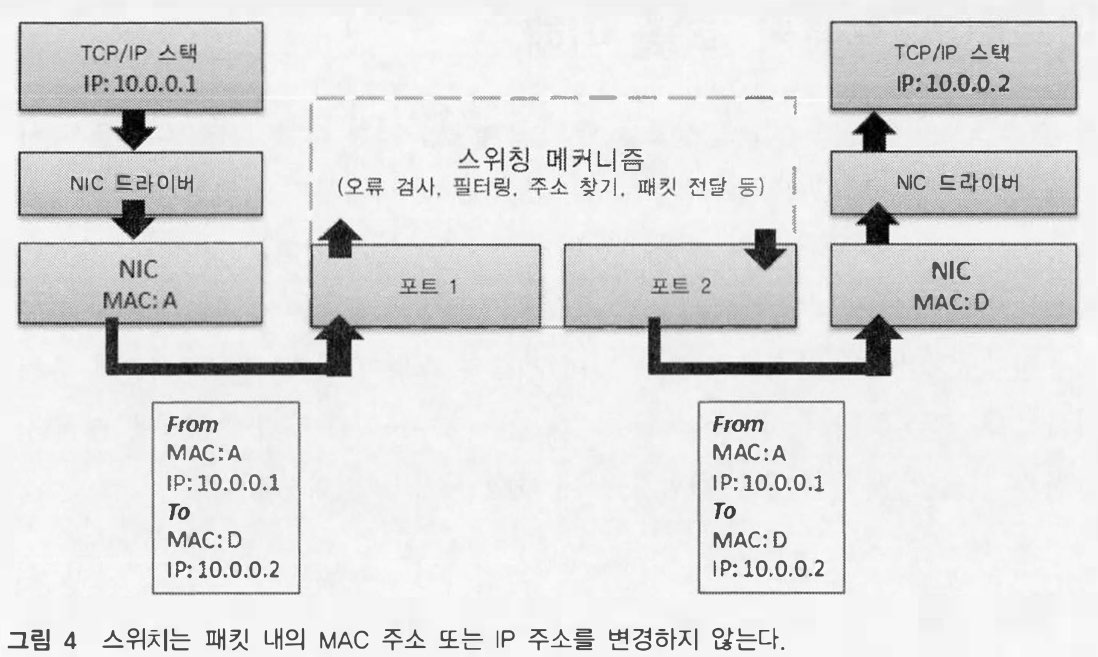

라우팅 개요

라우터는 IP 헤더 내의 IP 주소를 기반으로 패킷을 전달

- 라우터의 MAC 주소로 패킷을 보낼 때 라우터는 패킷이 유효한지 확인하기 위해 checksum을 검사하고, checksum이 정확하지 않으면 패킷을 폐기

- checksum이 정확하면 라우터는 MAC 헤더(이더넷 헤더와 같은)를 제거하고 TTL(Time to Live)내의 값과 패킷의 목적지를 식별하기 위해 IP 헤더 검사

- 패킷이 너무 오래된 것이면(TTL 값이 1이면) 라우터는 패킷을 폐기, 송신자에게 ICMP TTL 초과 메시지를 전송

- 라우터는 목적지 IP 네트워크를 결정하기 위해 라우팅 테이블을 참조

- 라우터가 대상 네트워크에 직접 연결돼 있다면 라우터는 패킷을 보낼 수 있음

- 라우터는 IP헤더의 TTL 값을 감소시키고, 패킷을 전달하기 전에 새로운 MAC 헤더를 생성해 적용

- 대상 네트워크가 로컬 네트워크에 연결돼있지 않으면 라우터는 라우팅 테이블을 참조할 때 패킷을 알아낸 다음 홉 라우터로 전송

- 라우터는 주소 지정 정보를 기반으로 패킷을 허용하거나 차단하는 규칙을 포함할 수 있음

- 대부분의 라우터는 방화벽 기능을 제공하고 또 다른 특징을 기반으로 트래픽을 차단하거나 허용 가능

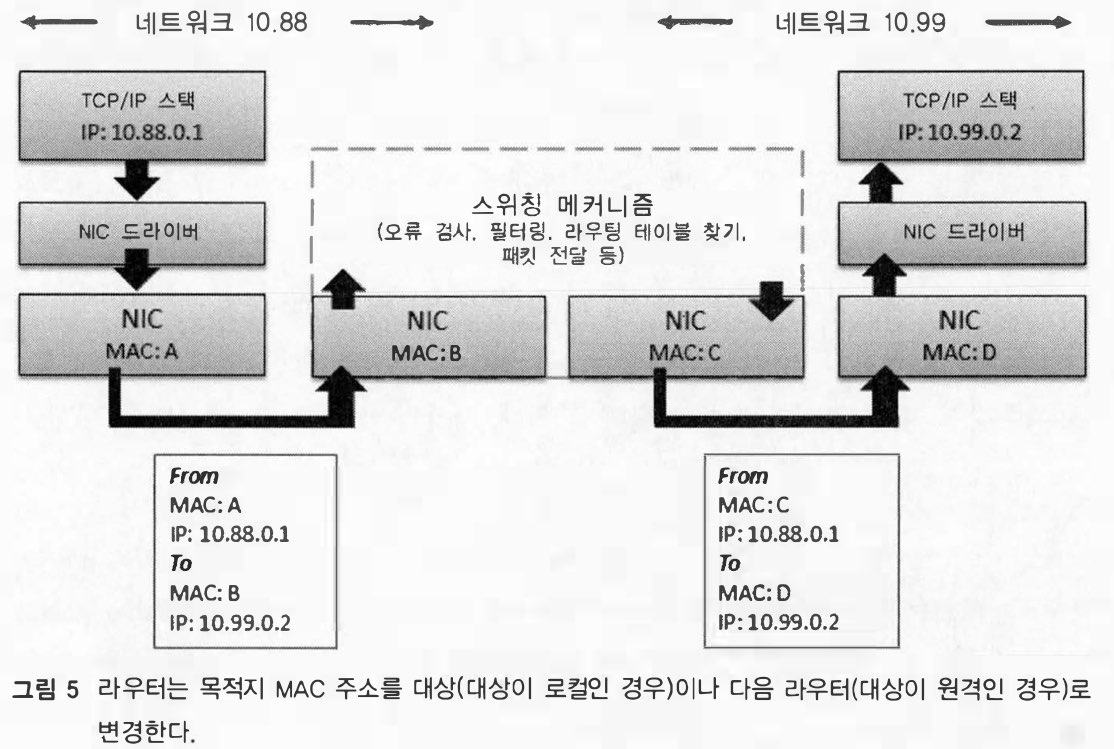

프록시, 방화벽, NAT/PAT 개요

- 방화벽 은 규칙을 기반으로 트래픽을 검사해 통신을 허용하거나 차단하기 위해 만들어짐.

- 방화벽은 OSI 7계층의 3계층인 네트워크 계층에서 동작 -> 네트워크 트래픽을 처리할 때 라우터처럼 동작

- 패킷을 전달하기 전 패킷 앞에 새로운 MAC 헤더를 추가 -> 방화벽이 네트워크 주소 변환이나 프록시 기능 같은 추가기능을 제공한다면 패킷에 변화 발생.

- NAT 시스템은 패킷의 IP 주소 변경 - 클라이언트 사설 IP 주소를 숨길 때 사용.

- 기본 NAT 시스템은 패킷의 발신지와 목적지 IP 주소를 간단히 변경, 회신 시 트래픽을 제대로 전달하기 위해 테이블에서 연결 관계 추적.

- PAT(Port Address Translation) 시스템은 포트 정보를 변경해 단일 아웃바운드 주소를 사용할 때 다중 내부 연결들을 역다중화 하는 방법으로 사용

- 한 쪽에서 본 NAT/PAT 장치의 IP 주소와 다른 족에서 본 NAT/PAT 장치의 IP 주소가 일치하지 않음.

-

양쪽 NAT 장치 통신의 상관관계를 보여주려면 대응하는 패킷을 식별하기 위해 과거의 IP 헤더를 살펴봐야 함.

- 프록시 서버도 트래픽에 영향을 미침

- 표준 방화벽을 사용할 때 보이는 통신과 달리 클라이언트는 프록시 서버에 연결하고, 프록시 서버는 대상과 다른 연결을 함.

- 이런 통신을 트러블 슈팅할 때 검사하려면 두 연결을 완전히 분리해야 함.

2. 와이어샤크

와이어샤크란?

와이어샤크는 세계에서 가장 인기 있는 네트워크 분석기이며, 오픈소스 툴처럼 모든 사람이 무료로 사용할 수 있다.

유/무선 네트워크에서 패킷 캡처

와이어샤크가 유선이나 무선 네트워크에 연결돼 있다면 트래픽은 WinPcap, AirPcap, Libpcap 링크 계층 인터페이스 중 하나의 인터페이스에 의해 처리된다.

- Libpcap - *NIX 호스트에서 트래픽을 캡처하기 위한 산업 표준 링크계층 인터페이스.

- WinPcap - WinPcap은 libpcap 링크 계층 인터페이스의 윈도우 포트다. WinPcap은 낮은 레벨의 네트워크 액세스와 libpcap API의 윈도우 버전을 제공하는 드라이버로 구성돼있음.

- AirPcap - AirPcap은 윈도우 운영체제에서 802.11 트래픽을 캡처하기 위한 링크 계층 인터페이스와 네트워크 어댑터. AirPcap 어댑터는 WLAN 데이터를 캡처하기 위해 수동 모드로 동작하며 프레임을 관리하고 제어함.

와이어샤크가 패킷을 처리하는 방법

Libpcap, Winpcap, AipPcap에 의해 처리되거나 wiretap 라이브러리에 의해 오픈되는 추적 파일은 코어 엔진에서 처리

- 코어엔진 - 다른 블록도 함께 보관하는 glue code로 표현됨

- 해독기, 플러그인, 디스플레이 필터 - 해독기, 플러그인(해독을 위한 특별한 루틴), 디스플레이 필터는 해독가가 필드 내용과 해석된 값을 표시하기 위해 패킷을 해석할 때 들어오는 트래픽에 적용됨

- 그래픽 툴킷 - 그래픽 툴킷(GTK)는 와이어샤크용 GUI를 만드는 데 사용되고, 플랫폼 상호 호환성 제공

9개의 GUI 요소 식별

Libpcap, Winpcap, AipPcap에 의해 처리되거나 wiretap 라이브러리에 의해 오픈되는 추적 파일은 코어 엔진에서 처리

메인 와이어샤크 창에는 다음 9개의 섹션이 있음

-

타이틀, 메뉴 텍스트, 메인 툴바 아이콘, 필터 툴바, 무선 툴바, 패킷 목록 창, 패킷 상세 정보 창, 패킷 바이트, 상태 바

-

타이틀 바 커스터마이징 - 타이틀바는 Edit>Preferences>Layout를 선택하고, 사용자 윈도우 타이틀 필드를 채움. 새 타이틀은 추적 파일 이름이나 저자되지 않은 캡처 세션에 'Untitled'가 기존 타이틀 앞에 표시됨. 와이어샤크의 여러 버전을 설치했다면 타이틀 바에 버전 정보를 추가해 각 버전을 구별하는 것이 좋음

-

무선 툴바 표시 - 와이어샤크에는 AirPcap 어댑터를 사용할 때 사용되는 무선 툴바가 들어있음. 무선 툴바를 보려면 View>Wireless Toolbar 선택

-

창 열고 닫기 - 열려있는 창을 수정하고 싶을 때, 메뉴에서 View 선택하고 표시하거나 숨기기 원하는 창을 체크함. 가장 많이 열고 닫는 일반적인 창은 Packet Bytes 창, 이 창을 숨기면 패킷 목록 창과 패킷 상세 정보 창이 더 많은 공간을 사용할 수 있음.

-

상태 바 해석 - 와이어샤크 창 아래쪽에 위치한 Status Bar는 4개의 섹션으로 구성 : Expert Info Composite Button, File Information Column, Packet Information Column, Profile Column

-

Expert Info Composite Button(전문가 정보 복합 버튼) - 성능 문제에 대한 원인을 파악하는 데 도움이 되는 전문가 시스템.

-

빨강: 가장 높은 단계의 오류

-

노랑 : 가장 높은 단계의 경고

-

청록 : 가장 높은 단계의 주의

-

파랑 : 가장 높은 단계의 대화

-

회색 : 전문가 정보 복합 아이템이 없음

-

-

File Information Column (파일 정보 칼럼)

-

패킷을 캡처하면 와이어샤크는 저장되지 않은 임시 추적 파일에 패킷을 저장함. 파일 정보 칼럼은 저장되지 않은 추적 파일의 디렉터리와 이름을 나타냄. 파일 정보 칼럼은 저장되지 않은 추적파일이나 오픈된 추적 파일 크기와 지속 시간을 나타냄.

-

-

Packet Information Column (패킷 정보 칼럼)

-

저장/저장되지 않은 추적 파일에서 패킷의 총 개수, 디스플레이 필터가 설정된 경우 표시된 패킷의 수, 마크된 패킷의 수, 무시된 패킷의 수를 포함하고, 삭제된 패킷을 메모

-

-

Profile Column(프로파일 칼럼)

-

특정 상황을 위해 와이어샤크를 커스터마이징 하기 위한 프로파일 만들 수 있음. 프로파일 칼럼을 클릭하여 다른 프로파일 선택 가능

-

새로운 프로파일을 생성하고 기존 프로파일 이름을 변경하거나 삭제하려면 Edit > Configuration Profiles 선택

-

캡처 추가, 디스플레이 , 컬러 필터, 추가 파일 등은 프로파일 디렉터리에 저장됨.

-

-

와이어샤크의 메인 메뉴

메인 메뉴는 10개의 섹션으로 구성됨. 메인 툴바와 달리 필터 툴바, 무선 툴바, 상태 바는 숨길 수 없음

File 메뉴

- 최근 파일 열기 : Edit>Preferences를 선택하고 Open Recent 메뉴 옵션에 나열되는 항목의 개수 결정 가능

- Merge(합치기) : 커맨드라인에 있는 Mergecap를 사용해 추적 파일 합칠 수 있음

- File Set(파일 모음) : 많은 양의 트래픽을 캡처하거나 큰 추적 파일을 열 때 와이어샤크는 처리상 문제 발생 가능 -> Capture Option을 사용하면 file set에 저장 가능

- Export(내보내기) : 전체 추적 파일을 다른 형식으로 내보내기 위한 기능을 제공하고, 내보내기에 포함되는 패킷 정의 -> 부분적인 추적 파일 쉽게 제작 가능

Edit 메뉴

패킷을 찾고 환경 설정 창을 열기 위해 메인 툴바 사용 가능(패킷 상세 정보 창에 있는 프로토콜이나 어플리케이션을 우클릭해 우선순위 정할 수 있음)

- Mark Packets(패킷 마크) : 관심있는 패킷 중에서 강조해 빨리 살펴볼 수 있게 하는 기능. 마크된 패킷은 검은 바탕에 흰색 글씨로 나타남. 일시적인 설정. 패킷을 우클릭하여 마크할 수 도 있다. (Ctrl+M)

- Ignore Packets(패킷 무시) : 뷰에서 패킷을 제거하기 위한 빠른 방법 제공, 패킷을 무시해 관심있는 패킷만 볼 숭 ㅣㅆ다. 메인 툴바에서 Reload 버튼을 클릭하여 무시된 패킷 복원

- Time Reference(시간 참조) : 일시적, 추적 파일의 한 패킷에서 다른 패킷까지의 시간을 측정하기 위해 사용.(Ctrl + T)

- Configuration Profiles(프로파일 환경 설정) : 다양한 네트워크 환경에 대한 프로파일을 생성함으로써 와이어샤크를 호ㅛ과적으로 사용할 수 있게 커스터마이징 가능. 새로운 프로파일을 만들 때 개인 구성 디렉터리에 해당 프로파일로 동일한 이름을 사용하는 폴더 생성

- Preferences(환경설정) :

- 캡처 - 실시간으로 패킷의 목록 업데이트 여부, 패킷 캡처 중에 스크롤 자동화 사용 여부에 대한 기본 캡처 이넡페이스 지정

- 프린트 - 패킷이나 추적 파일을 프린트하려고 선택했을 때 출력 형식과 대상 지정

- 이름 결정 - MAC 이름 결정, 전송(포트 이름) 이름 결정, 네트워크(호스트)이름 결정, SNMP 트래픽에 대한 SML 결정, 해당 GeoIP 데이터베이스 위치의 활성과 비활성 지정

- 프로토콜 - 와이어샤크의 많은 프로토콜 해독기에 대한 개별적인 환경설정 포힘

View 메뉴

컬러링, 자동 스크롤, 줌 인/아웃/1:1/크기 변경, 컬러링 규칙을 사용하려면 Main Toolbar 클릭

View 메뉴로는 다양한 툴바, 상태 바 , 패킷 목록, 패킷 상세 정보, 패킷 바이트 창 등을 보이게 하거나 숨길 수 있음.

-

Time Display Format : 기본적으로 와이어샤크는 시간 칼럼을 '캡처 시작 이후의 시간'으로 설정. 각 패킷 타임 스탬프는 추적 파일에서 첫 번째 패킷 이후의 도착 시작 기반임. 시간 표시 형식 설정은 와이어샤크 개인 설정 폴더와 현재 프로파일 디렉터리의 Recent 파일에서 관리됨.

-

Name Resolution(이름 결정) : 와이어샤크에 의해 제공되는 기본적인 이름 결정 프로세스는 MAC 계층, 네트워크 계층(호스트 이름), 전송 계층(포트 이름) 결정에 의해 제공됨. 사용 중인 설정은 사용중인 프로필에 대한 글로벌 환경 설정에 의해 정의됨.

-

저장/저장되지 않은 추적 파일을 볼 때 글로벌 환경 설정을 일시적으로 오버라이드 하기 위해 View > Name Resolution을 선택하고, IP 호스트 혹은 MAC 계층, 네트워크와 전송 계층 이름 결정 프로세스를 토글

-

- Colorize Conversations(대화 컬러링) : 추적 파일에서 특정 대화 (이더넷 주소, IP 주소 및 전송 포트 번호 같은 특성을 기반으로 하는)를 더욱 돋보이게 하기 위해 대화를 컬러링 가능. 많은 연결을 사용하는 복잡한 통신 작업 시 대화 창 시각적으로 구분 가능해짐. 컬러링 제거하려면 View > Reset Coloring 1-10 선택

- Coloring Rules(컬러링 규칙) : 컬러 필터 파일에 의해 계속 유지되는 설정. 프로파일마다 유일한 컬러링 규칙을 가질 수 있음.

- View > Colorize Packet List의 Colorize Packet List 버튼을 이용해 컬러링 규칙 토글

- Show Packet in a New Window(새 창에서 패킷 보기) : 추적 파일에서 두 개 이상의 패킷을 비교하기 위해 사용

- Reload : 추적 파일을 리로딩하는 가장 일반적인 경우는 추적 파일을 보다가 이름 결정 설정을 변결할 때.

Go 메뉴

전/후방으로 패킷을 재빨리 검색하고, 특정 패킷으로 이동하거나 추적 파일의 상/하단으로 빨리 이동하려면 메인 툴바 사용

- Go to Corresponding Packet(해당 패킷으로 가기) : 와이어샤크는 ACK 같은 관련 패킷을 데이터 패킷과 중복 ACK로 연결 시도, 다른 패킷에 대한 링크를 갖는 패킷을 선택하지 않았다면 이 항목은 회색으로 표시됨. 더블클릭하여 사용 가능

Capture 메뉴

인터페이스 나열, 인터페이스 표시, 새로운 캡처 시작, 캡처 중지, 캡처 재시작, 필터 보기 등을 빠르게 사용하려면 메인 툴바를 사용

- Capture Interfaces(캡처 인터페이스) : 와이어샤크가 인식하는 인터페이스를 보려면 Capture Interfaces 선택

- 보이는 인터페이스가 없다면 와이어샤크는 유/무선 네트워크에서 트래픽을 캡처할 수 없음.

- 캡처 인터페이스 창은 인터페이스가 감지하는 패킷을 나타내는 '실행 중인 패킷'카운트 표시 -> 모든 활성화 네트워크 세그먼트에서 인터페이스 식별하기 위한 중요 기능

- Capture Options(캡처 옵션) : 캡처 인터페이스, 여러 파일 캡처 옵션, 링 버퍼 옵션 설정, 캡처 중지 옵션, 디스플레이 옵션, 이름 결정과 무선 설정, 원격 캡처들 설정가능, 필터 정의 가능

- 캡처링 시작, 정지, 재시작

- 캡처 필터

Analyze 메뉴

- Display filters : 특정 대화, 다른 기능의 트래픽 프로토콜에 중점을 두기 위해 적용

- Display Filter Macros : 좀 더 복잡한 디스플레이 필터에 대한 매크로를 생성할 수 있게 해줌. 디스플레이 필터와 인수 배치 구조와 구문 포함.

- Apply as Column (칼럼 적용) : 패킷 상세 정보 창에서 필드를 선택한 뒤에만 사용 가능. 패킷 상세 정보 창에서 필드 우클릭 후 칼럼 적용 선택

- Apply as Filter (필터 적용) , Prepare a Filter(필터 준비) : 패킷 목록 창에서 패킷을 우클릭하거나 패킷 상세 정보 창에서 헤더 필드를 우클릭. 필터 적용을 선택하면 필터는 즉시 디스플레이 필터 필드에 나열되나, 트래픽에 적용되지는 않음.

- Enabled Protocols(사용 가능한 프로토콜) : 특정 프로토콜 해석기를 사용 가능/불가능하게 할 수 잇음( 와이어샤크 재시작 뒤에도 유지됨) 프로토콜을 비활성화하는 경우 상위 프로토콜과 어플리케이션은 디코딩되지 않음

- Decode As(디코드) : 와이어샤크가 최상위 계층을 기반으로 한 트래픽에 특정 해석기를 사용하게 함.

- User Specified Decodes(사용자 지정 디코드) : Decode As 항목과 결합해 사용

- Follow UDP, TCP or SSL Streams(UDP, TCP, SSL 스트림 따라가기) : 호스트 간에 교환되는 데이터와 명령어를 보고자 할 때 유용함.

- UDP 스트림 따라가기로 선택했을 때 와이어샤크는 발신지/목적지 IP 주소와 발신지/목적지 포트 주소를 기반으로 필터를 생성함. TCP 스트림과 SSL 스트림을 따라가기로 선택했다면 와이어샤크는 스트림 번호에 기반을 둔 필터를 생성함.

- Expert Info and Expert Info Composite(전문가 정보와 전문가 정보 결합) : 와이어샤크는 추적 파일에서 분류를 적용해 비정상적이거나 관심 있는 트래픽을 컬러링할 수 있음. 와이어샤크는 전문가 정보와 전문가 정보 결합 창에서 흥미로운 트래픽 추적.

- 상태 바 링크의 왼쪽 버튼은 전문가 정보 결합 창과 연결됨

- Conversation Filter(대화 필터 ) : Conversation Filter 항목은 Prifinet.io 트래픽만을 식별하기 위해 사용

Statistics 메뉴

- Summary(요약) : 요약 창은 패킷의 개요와 바이트 수, 시간 경과와 필터 캡처를 제공, 캡처된 패킷, 표시된 패킷과 마크된 패킷에 대한 기본 정보 제공

- Protocol Hierachy(프로토콜 계층): 추적 파일에 프로토콜 변칙이 있는지 감지하는 데 유용함. 와이어샤크는 패킷 수 , 바이트 수와 추가 파일의 모든 트래픽 비율, 디스플레이가 적용된 경우, 패킷 수, 바이트 수와 필터링된 트래픽 비율을 나타냄

- Conversations and Endpoints(대화와 종단점) : 대화는 서로 통신하는 한 쌍의 장치, 종단점은 통신의 한 측면. 많은 호스트 통신을 포함하는 커다란 추적 파일로 작업하고 있을 때 대화와 종단점 트래픽은 가장 활성화된 호스트와 대화를 식별하기 위해 정렬 가능

- Packet Lengths(패킷 길이) : 모든 데이터 전송 프로세스에서 관찰하는 중요한 특징. 작은 패킷 크기를 사용해 파일을 전송하는 것이 훨씬 효율적.

- IO Graphs(IO 그래프) : IO 그래프는 저장/저장되지 않은 추적 파일에서 전체 바이트에 대한 뷰를 제공함(트래픽 캡처하는 동안 실행 가능)

- Conversation and Endpoint Lists(대화와 종단점 리스트) : 특정 대화나 종단점을 보기 위한 빠른 방법

- Service Response Time(서비스 응답 시간) : 이 옵션은 SMB, SMB2, LDAP와 NCP를 포함하는 여러 프로세스에 대한 최소, 평균, 최대 서비스 응답시간(SRT)을 그래프로 제공함.

- BOOTP - DHCP : 이 통계는 캡처된 BOOTP-DHCP 패킷의 유형을 나열함. 이것은 많은 호스트의 DHCP 시작 순서를 포함하는 크기가 큰 추적 파일에서 DHCP 문제의 원인을 찾을 때 조사하기 위한 유용한 통계

- Collectd : CPU 사용, DNS 트래픽 유형, 연결 정보, 디스크 데이터, 이메일 통계, 캐시 사용 등의 정보를 추적하기 위한 90개 이상의 플러그인 시리즈를 사용하는 시스템 성능 정보를 수집하는 데몬 포함하는 오픈소스 프로젝트

- flow Graphs(흐름 그래프) : 발신지와 목적지 호스트를 칼럼으로 분리해 트래픽의 패킷 대 패킷 해석 생성, HTTP 트래픽 해석 시 특히 유용.

- HTTP : HTTP 통계는 로드 배포 정보, 패킷 카운터와 요청 포함

- 로드 배포 정보 : 서버 호스트와 서버 주소에 의한 HTTP 요청 나열

- 패킷 카운터 정보 : HTTP 응답 코드에 대한 HTTP 요청 유형 분석

- HTTP 요청 : 모든 대상 HTTP 서버와 각 서버에서 요청한 모든 파일의 목록 나열

- IP주소, IP 목적지, IP 프로토콜 유형 : 각 주제에 대한 카운트와 백분율 제공

- IP 프로토콜 유형 항목은 UDP와 TCP 트래픽에 대한 패킷 카운트와 백분율 표시

- ONC-RPC 프로그램 : 원격 프로시저 호출(RPC)의 개방형 네트워크 컴퓨팅(ONC)변화에 대한 최소, 평균, 최대 서비스 응답 시간 표시

- TCP Stream Graphs(TCP 스트림 그래프) : TCP 스트림 그래프를 선택하기 위해 패킷 목록창에서 TCP 기반 패킷 선택해야 함. 왕복 시간 그래프, 처리율 그래프, 시간 순서 그래프(Stevens, tcptrace)

- 각 그래프는 TCP 그래프를 만들기 전에 TCP 패킷에 대해 신중한 선택을 요구하는 단방향 그래프

- UDP 멀티캐스트 스트림

- WLAN Traffic(WLAN 트래픽) : 저장/저장되지 않은 추적 파일에서 WLAN 트래픽 검색, WLAN 트래픽에 대한 기본 정보 제공. SSID, 채널, 패킷 수, 패킷 유형, 탐지된 것을 보호하는 방법 등 포함

Telephony 메뉴

VoIP 분석 도구

- RTP : Real-time Transport Protocol 항목은 RTP 스트림을 분석해 나타내고, 단방향 RTP 스트림에 문제점이 있는지 없는지를 나타냄.(보통 Pb? 칼럼으로 나타낸다고 함.)

- RTP창은 패킷 손실과 지터(jitter) 비율 정보를 나타냄.

-

더보기와이어샤크가 RTP 트래픽을 인식하지 못할 때

RTP 스트림을 캡처하고 세션 개시 프로토콜(SIP) 호출 셋업 트래픽을 캡처하지 못했거나 와이어샤크가 신호 트래픽을 이해하지 못한다면 와이어샤크는 RTP 트래픽 같은 트래픽을 인식하지 못할수도 있다. 이 경우 Edit > Preferences > Protocols > RTP 를 선택하고, 'Try to Decode RTP Outside of Conversations'를 활성화한다. - SIP (Session Initiation Protocol)은 INVITE, ACCEPT 방법, 성공을 표시하는 숫자 응답 코드, 재지정, 클라이언트 오류, 서버 오류, 글로벌 오류 등의 호출을 설정하고 관리하는 데 사용.

- VoIP 호출 - 이것은 일부 암호화되지 않은 VoIP 호출의 재생을 가능하게 하는 것. 먼저 와이어샤크는 VoIP 호출을 자동으로 탐지한 후 호출의 시작/정지 시간, 초기 스피커, 호출 설정에 사용되는 프로토콜뿐만 아니라 호출의 발신지/목적지 정보와 관련된 테이블을 만듦.

Tools 메뉴

이 메뉴에는 방화벽 접근 제어 목록(Access Control List) 규칙 항목만 있다.

- 방화벽 ACL 규칙(Firewall ACL Rules)

- 패킷이나 필드를 클릭한 후에 Tools > Firewall ACL Rules를 선택하면 와이어샤크는 패킷에 발신지 IP 주소를 기반으로 하는 Cisco IOS(standard) 방화벽 규칙을 구축함.

- 와이어샤크는 다음과 같은 방화벽 형식에 대한 ACL 규칙을 생성할 수 있음.

- Cisco IOS(standard와 extended)

- IP Filter(ipfilter)

- IPFirewall(ipfw)

- Netfilter(iptables)

- Packet Filter(pf)

- Windows Firewall(netsh)

- 원하는 필터를 만들기만 하면 간단히 Copy 버튼을 클릭해 방화벽 구성에 필터를 붙여 넣을 수 있음.

- 와이어샤크는 다음과 같은 방화벽 형식에 대한 ACL 규칙을 생성할 수 있음.

- 패킷이나 필드를 클릭한 후에 Tools > Firewall ACL Rules를 선택하면 와이어샤크는 패킷에 발신지 IP 주소를 기반으로 하는 Cisco IOS(standard) 방화벽 규칙을 구축함.

패킷 찾기

메인툴바의 Find 버튼을 누르거나 Ctrl+F를 누름

디스플레이 필터 값, 16진수, ASCII 문자열을 기반으로 한 패킷에 위치를 정할 수 있음.

검색은 패킷 목록 창에서 요약 정보, 패킷 상세 정보 창에서 디코딩된 값, 패킷 바이트 창에서 전체 패킷으로 제한됨.